بررسی امنیت در شبکه های رایانش ابری

بررسی امنیت در شبکه های رایانش ابری

| دسته بندی | شبکه های کامپیوتری |

| فرمت فایل | docx |

| حجم فایل | 964 کیلو بایت |

| تعداد صفحات | 53 |

فهرست مطالب

عنوان صفحه

فصل اول(کلیات پژوهش)……………………………………………………………………………………………………………………………… 1

1-1.. مقدمه:………………………………………………………………………………………………………………………………………………… 2

1-2.. شرح مسأله………………………………………………………………………………………………………………………………………….. 4

1-3.. انگیزه های پژوهش:………………………………………………………………………………………………………………………………. 4

فصل دوم(پردازش ابری)……………………………………………………………………………………………………………………………….. 5

2-1.. مقدمه :……………………………………………………………………………………………………………………………………………….. 6

2-2.. پردازش ابری چیست ؟………………………………………………………………………………………………………………………….. 7

2-3 رایانش ابری و ویکی پدیا………………………………………………………………………………………………………………………….. 8

2-4 آشنایی بیشتر باپردازش ابری………………………………………………………………………………………………………………………. 9

2-5.. مقیاس و کشش……………………………………………………………………………………………………………………………………. 9

2-6.. پایش و اندازه گیری :……………………………………………………………………………………………………………………………. 10

2-7.. تأمین امنیت مشتریان:…………………………………………………………………………………………………………………………….. 10

2-8.. مزایای استفاده از ابر:…………………………………………………………………………………………………………………………….. 10

2-8-1کاهش هزینه های سخت افزاری:…………………………………………………………………………………………………………… 10

2-8-2کاربرد در رسانه های اجتماعی:………………………………………………………………………………………………………………. 11

2-8-3مطابق با تمایلات مصرف کننده:……………………………………………………………………………………………………………… 11

2-8-4بسیج خدمات:……………………………………………………………………………………………………………………………………. 11

2-8- 5نقص و خرابی کمتر:…………………………………………………………………………………………………………………………… 11

2-8-6سازگاری با هر نوع برنامه ای:……………………………………………………………………………………………………………….. 11

2-9.. نتیجه گیری فصل :………………………………………………………………………………………………………………………………… 12

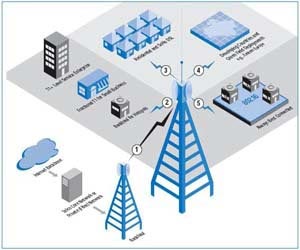

فصل سوم(معماری پردازش ابری)…………………………………………………………………………………………………………………… 13

3-1.. مقدمه :……………………………………………………………………………………………………………………………………………….. 14

3-2.. معماری پردازش ابری:………………………………………………………………………………………………………………………….. 15

3-3 زیر ساخت های پردازش ابری:…………………………………………………………………………………………………………………… 15

3-3-1مجازی سازی………………………………………………………………………………………………………………………………………. 15

3-3-2پردازش شبکه ای :……………………………………………………………………………………………………………………………….. 16

3-4 تفاوت های عمده پردازش ابری و پردارش شبکه ای :…………………………………………………………………………………… 18

3-5 لایه های تشکیل دهنده……………………………………………………………………………………………………………………………… 18

3-5-1لایه اول:کاربر……………………………………………………………………………………………………………………………………… 19

3-5-2لایه دوم: نرم افزار به عنوان سرویس………………………………………………………………………………………………………… 19

3-5-3دسترسی و مدیریت نرم افزار تجاری از طریق شبکه…………………………………………………………………………………….. 20

3-5-4لایه سوم: بستر به عنوان سرویس……………………………………………………………………………………………………………. 20

3-5-5لایه چهارم: زیرساخت به عنوان سرویس…………………………………………………………………………………………………. 20

3-5-6لایه پنجم:سرور……………………………………………………………………………………………………………………………………. 22

3-6.. نتیجه گیری فصل :………………………………………………………………………………………………………………………………… 22

فصل چهارم(انواع ابر)…………………………………………………………………………………………………………………………………… 24

4-1.. مقدمه :……………………………………………………………………………………………………………………………………………….. 25

4-2 انواع ابر ها در پردازش ابری:……………………………………………………………………………………

……………………………….. 26

4-3 مزایا و نقاط قوت رایانش ابری:………………………………………………………………………………………………………………….. 30

4-4.. نتیجه گیری فصل:…………………………………………………………………………………………………………………………………. 31

فصل پنجم (امنیت در پردازش ابری)……………………………………………………………………………………………………………….. 32

5-1.. مقدمه :……………………………………………………………………………………………………………………………………………….. 33

5-2 امنیت ابرها……………………………………………………………………………………………………………………………………………… 34

5-3 زیر ساخت امن- به عنوان یک سرویس………………………………………………………………………………………………………. 35

5-4 پلتفرم های نرم افزاری- به عنوان یک سرویس……………………………………………………………………………………………… 36

5-5 نرم افزار- به عنوان سرویس………………………………………………………………………………………………………………………. 36

5-6 امنیت در برون سپاری محاسباتی………………………………………………………………………………………………………………… 36

5-7 امنیت در محاسبات ابری…………………………………………………………………………………………………………………………… 37

5-8 چرا مجازی سازی؟………………………………………………………………………………………………………………………………….. 38

5-8-1تأمین امنیت به وسیله مجازی سازی………………………………………………………………………………………………………….. 39

نتیجه گیری………………………………………………………………………………………………………………………………………………….. 39

فصل ششم(الگوهای امنیت در پردازش ابری)……………………………………………………………………………………………………. 41

6-1.. مقدمه :……………………………………………………………………………………………………………………………………………….. 42

6-2الگوهای امنیت در پردازش ابری:………………………………………………………………………………………………………………. 43

6-2-1دفاع در عمق:…………………………………………………………………………………………………………………………………….. 43

6-2-2استراتژی های دفاع در عمق:………………………………………………………………………………………………………………… 43

6-2-3اانسان……………………………………………………………………………………………………………………………………………….. 43

6-2-4فناوری:…………………………………………………………………………………………………………………………………………….. 43

6-2-5عملیات:……………………………………………………………………………………………………………………………………………. 44

6-2-6محدوده حفاظتی:……………………………………………………………………………………………………………………………….. 44

6-2-7ابزارها و مکانیزم ها……………………………………………………………………………………………………………………………….. 45

6-2-8پیاده سازی:……………………………………………………………………………………………………………………………………….. 45

6-3نتیجه گیری فصل:…………………………………………………………………………………………………………………………………… 46

نتیجه گیری:…………………………………………………………………………………………………………………………………………………. 47

فهرست منابع:……………………………………………………………………………………………………………………………………………….. 49

فهرست جداول

جدول 5-1………………………………………………………………………………………………………………………………………………….. 35

جدول 5-2………………………………………………………………………………………………………………………………………………….. 37

فهرست اشکال

شکل 3-1……………………………………………………………………………………………………………………………………………………. 19

شکل 3-2……………………………………………………………………………………………………………………………………………………. 21

شکل 4-1……………………………………………………………………………………………………………………………………………………. 26

شکل 4-2……………………………………………………………………………………………………………………………………………………. 27

شکل 4-3……………………………………………………………………………………………………………………………………………………. 29

شکل 4-4……………………………………………………………………………………………………………………………………………………. 29

شکل 5-1 لایه های موجود در رایانش ابری………………………………………………………………………………………………………. 34

شکل 5-2 لایه های ابر و سیستم حفاظت ابر………………………………………………………………………………………………………. 38

شکل 5-3 سیستم عامل مبتنی بر مجازی سازی…………………………………………………………………………………………………… 39

قوانین ارسال دیدگاه در سایت